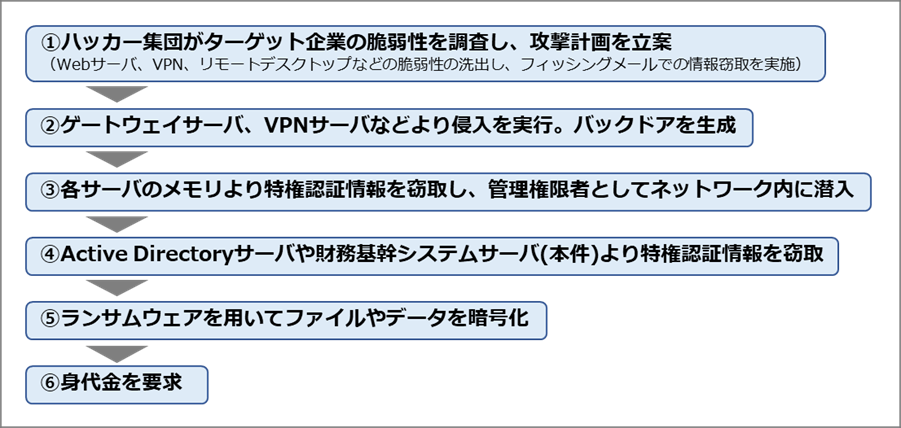

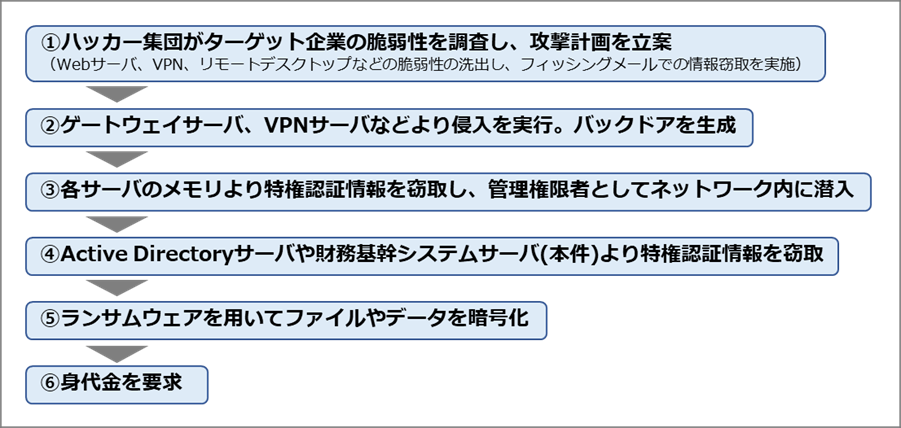

ハッカー集団によるランサムウェア攻撃手法は、複数の調査データにより明らかになっており、主に以下の手順で攻撃が進行されます。

このような「不正侵入を起点としたサイバー攻撃」に対処するには、一体、どのような対策を打てばよいのでしょうか?

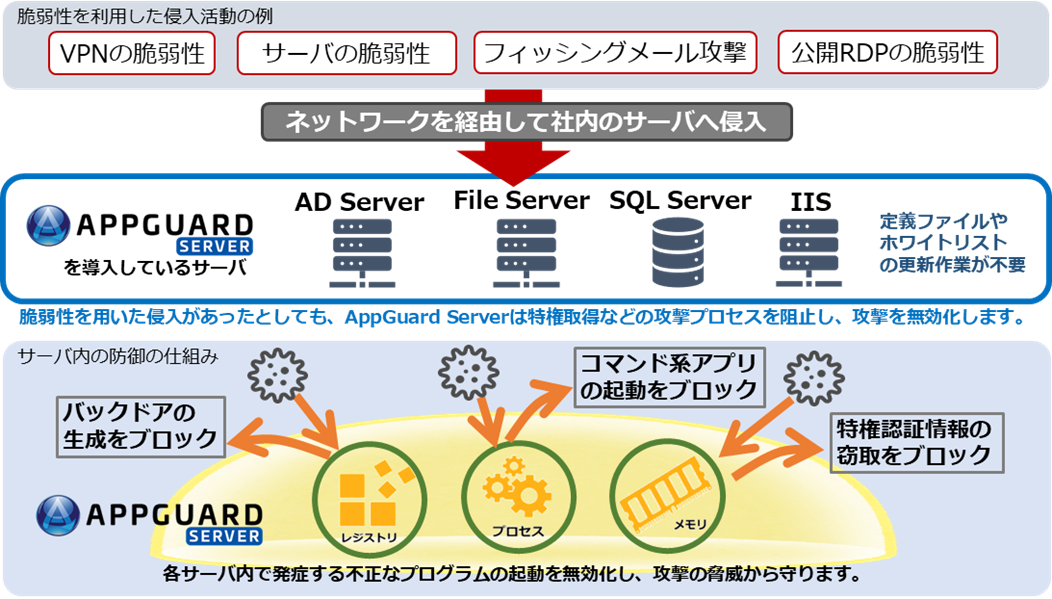

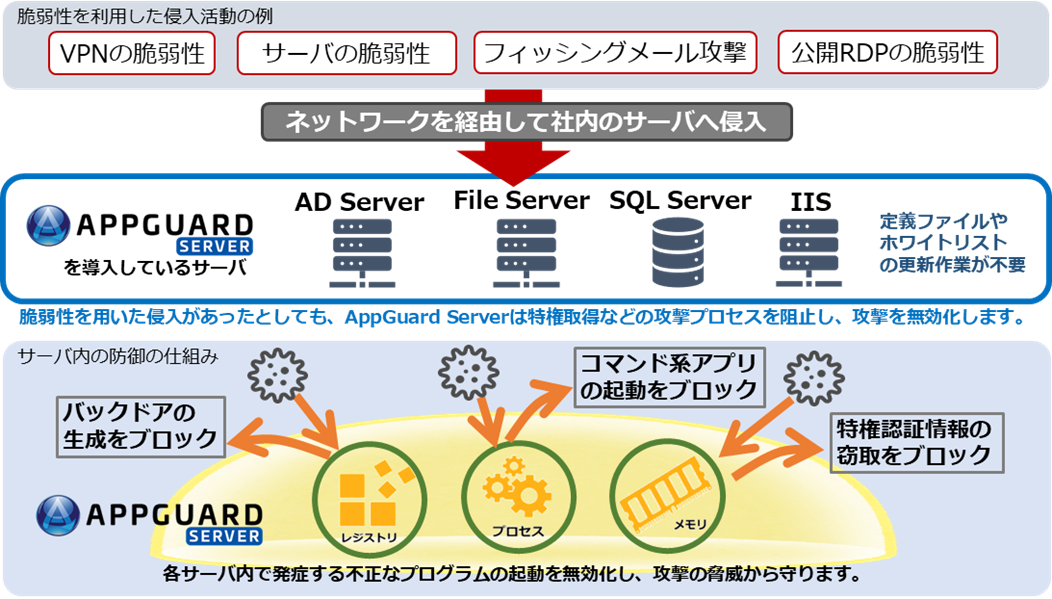

攻撃パターンに従い正攻法で発想すれば、「攻撃者にバックドアを作らせないこと」そして「サーバの特権認証情報を窃取させないようにすること」の2つが想定されます。

そのような防御を実現してくれるセキュリティ製品はあるのでしょうか。

従来のサーバ用セキュリティ製品では、誤検知や過検知等のリスクから、ブロックモードでの運用をためらい、検知モードでの運用を選択するケースが多いようです。しかしながら、検知モードでは実質的な防御対策になっておらず、とはいえ、ブロックモードではチューニングに忙殺されるという課題がありました。

そこで、この相反する課題を解決するのが、AppGuard Serverです。

AppGuard Serverは、「運用手間の大幅軽減」と「確実な攻撃阻止」を両立します。

Windows OS系のサーバへ「AppGuard Server」を導入していただくと、仮にハッカー集団による不正侵入を許してしまったとしても、サーバへの攻撃が無効化され、被害発生を防ぐことが可能となります。

私どもディーアールエス株式会社(DRS)は三菱HCキャピタルグループのIT戦略子会社として位置付けられ、PCのレンタルおよび運用を軸とし、さらにはセキュリティ全般に関するサービスを展開しております。セキュリティ・ソリューション・アグリゲーターとして、お客様毎のITセキュリティ戦略に寄り添った活動を推進して参ります。

DRSのAppGuard専門チームは、AppGuardの知識だけでなく、システム運用に関する豊富な経験も有しております。

ご質問、ご相談がございましたら、お気軽にご連絡ください。